Comment se conformer à la norme IEC 62443 dans l'industrie manufacturière ?

2 min. read

Shelly Boom

La cybersécurité dans l'industrie manufacturière

La cybersécurité dans l'industrie manufacturièreLe paysage de la cybersécurité a connu plusieurs tendances majeures au cours de la dernière décennie. Qu'il s'agisse du nombre total d'attaques, du nombre de ransomwares ou du nombre d'attaques réussies : tous ces indicateurs sont en hausse. Les coûts et les dommages liés aux cyberattaques ne cessent également de croître.

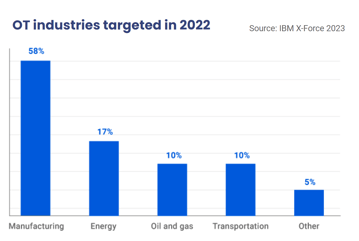

Mais pourquoi l'industrie manufacturière est-elle une cible privilégiée pour les hackers ? Il existe trois raisons principales :

Le secteur public comme le secteur privé prennent désormais des mesures pour renforcer la cybersécurité industrielle.

La réponse des gouvernements a été de durcir la cybersécurité dans tous les secteurs par le biais de réglementations telles que NIS2, DORA, le Cyber Resilience Act (CRA), le RGPD, et bien d'autres. Ces lois visent à améliorer la sécurité organisationnelle, bien qu'elles restent parfois générales et limitées dans leur portée technique.

D'autre part, on observe la réponse du marché. Le marché commence à exiger que vous, en tant que fournisseur, soyez en conformité avec certaines réglementations et normes industrielles. C'est ici qu'intervient l'IEC 62443 pour l'industrie manufacturière.

Chez IXON, nous considérons l'IEC 62443 comme la référence absolue pour le secteur manufacturier. Voici 5 raisons qui l'expliquent :

Vous souhaitez en savoir plus sur les raisons pour lesquelles l'IEC 62443 est la norme appropriée ? Téléchargez notre kit de sécurité et lisez le Guide pratique de l'IEC 62443 pour apprendre à certifier vos machines.

Le point le plus crucial est la manière dont vous sécurisez vos machines. Avant tout, une machine sécurisée ne se résume pas à l'adhésion à la norme IEC ; c'est un élément essentiel, mais il fait partie d'un tout incluant l'organisation et la technologie utilisée.

La norme IEC 62443 définit 7 exigences fondamentales. Nous avons choisi de les diviser en 5 thèmes : Authentification, Audit, Protection contre les vulnérabilités, Flux de données restreints et Disponibilité. Pour chaque thème, nous avons identifié 5 recommandations prioritaires ("low hanging fruits") issues directement de l'IEC. Si votre machine ou système respecte ces 25 recommandations, vous aurez déjà réalisé l'essentiel des gains rapides préconisés par la norme.

Pour tout savoir sur ces 25 recommandations, regardez le replay de notre webinaire Comment se conformer aux exigences de sécurité, disponible dans notre kit de sécurité.

IXON a mis à disposition plusieurs documents et outils pour vous aider à démarrer. Vous pouvez les télécharger gratuitement.

Le kit de sécurité IXON comprend :